Les avancées technologiques du secteur contrebalancent un marché circonscrit par des contraintes de différentes natures. Un système de contrôle d’accès biométrique se choisit en fonction d’un contexte environnemental afin d’être le mieux adapté à l’entreprise qui le déploie.

Le corps humain est un immense terrain de jeu pour le secteur de l’identification biométrique. Des lecteurs d’empreintes digitales à la reconnaissance faciale en passant par celle de l’iris, du réseau veineux de la paume de la main ou bien du bout des doigts, des ondes cérébrales, de la voix ou encore l’analyse comportementale et même le mouvement des lèvres, la technologie est mature. Mais dans le domaine du contrôle d’accès, être à la pointe n’est pas le principal critère pour mettre en place un dispositif sécuritaire. Car l’efficacité d’une solution d’identification biométrique dépend de nombreux facteurs. Enjeu numéro 1 : la gestion des flux. « Le vrai défi, c’est d’éviter le rejet opérationnel et de trouver un compromis entre performance et sécurité », explique Gérard Martinez, vice-président EMEA Gouvernement chez Gemalto, société basée à Meudon, dans les Hauts-de-Seine (CA : 3,1 milliards d’euros en 2016), qui vient de racheter les activités biométriques de l’entreprise américaine 3M.

Fluidifier des files d’attentes, notamment dans un contexte de contrôle aux frontières, c’est la priorité de l’industriel français, choisi par les aéroports de Paris pour équiper, déployer et assurer la maintenance de ses sas de contrôles automatisés dans le cadre du programme français Parafe (Passage automatisé rapide aux frontières extérieures). Basée sur la reconnaissance des empreintes digitales, cette solution a pour but d’augmenter le flux des voyageurs tout en améliorant leur expérience. « La biométrie n’est pas une science binaire, poursuit Gérard Martinez. Il existe toujours un taux de faux rejets (l’empreinte correspond bien à la personne mais la machine l’interprète comme différente) ou de fausse acceptation (l’empreinte est différente mais la machine l’interprète comme identique à celle du référentiel). Il n’y a pas de technologie plus sûre qu’une autre. On la choisit en fonction des paramètres environnementaux et des contraintes de l’utilisateur, de la sécurité militaire au déblocage de son téléphone mobile. La lecture des empreintes digitales est, par exemple, un dispositif extrêmement sûr mais celles-ci peuvent s’altérer. Si on ne peut pas entrer dans l’entreprise le matin parce que l’on s’est coupé en cuisinant, ça pose un problème. »

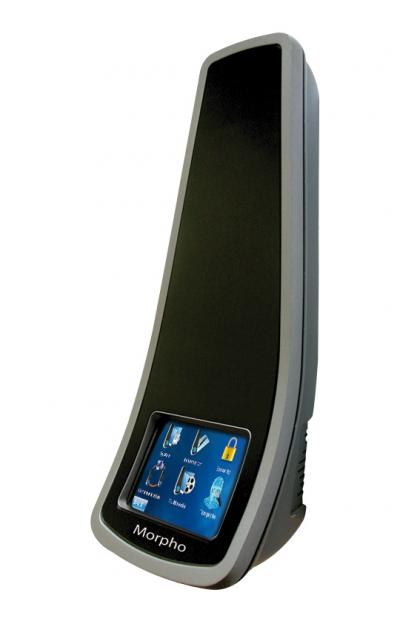

La biométrie faciale présente l’avantage d’être sans contact. L’entreprise française Morpho (groupe Safran), commercialise Morpho 3D Face Reader, une technologie d’imagerie 3D en temps réel qui permet de reconnaître les individus en moins d’une seconde. Les algorithmes de reconnaissance embarqués analysent la structure du visage en calculant plus de 40.000 points caractéristiques, garantissant un flux ininterrompu de personnes et tolère les changements de positions du visage, même sous faible éclairage. Seul problème : le visage change au fil des années. Cette technologie nécessite donc d’actualiser le référentiel régulièrement. La reconnaissance par l’iris est quant à elle très fiable mais présente un aspect invasif dans un contexte de contrôle d’accès en entreprise : « Demander à chaque salarié, tous les matins, de présenter leur iris avant d’aller travailler serait contraignant et mal perçu, commente Gérard Martinez. Alors qu’une reconnaissance faciale, avec une caméra, est tout-à-fait acceptée. »

Pour Julien Véron, dirigeant de l’entreprise Eden Innovations basée à Eyguilles (13) (CA 2016 : 3 millions d’euros), il reste alors trois technologies : l’identification des empreintes digitales, du réseau veineux des doigts et la reconnaissance faciale. « Celle-ci est très facile d’utilisation mais présente peu de sécurité dans son offre premier prix. Pour une approche plus sécuritaire, les coûts de mise en œuvre écarteront cette technologie pour les usages les plus courants, précise-t-il. L’identification par reconnaissance de l’empreinte digitale est la plus utilisée grâce à sa maturité, sa qualité, sa rapidité d’identification et son faible coût. » L’entreprise Abiova, spécialiste du contrôle d’accès et de la biométrie depuis 2004 basér à Ris-Orangis (Essonne), propose elle aussi des technologies biométriques de l’empreinte digitale et du réseau veineux mais aussi de la forme de la main et met au point des solutions innovantes comme la biométrie bimodale (empreintes et réseau veineux) ou le badge biométrique.

L’identification par la reconnaissance du réseau veineux est plus fiable grâce à une identification sans trace et sans contact. Son coût d’installation plus élevé et la rigueur associée à son utilisation, ne la destinent cependant qu’à des accès hautement sécurisés et avec un faible volume de passage par heure. « La limite de la biométrie, c’est l’utilisateur, conclut Julien Véron. Vous pouvez installer le meilleur lecteur biométrique du monde, si le collaborateur met de la mauvaise volonté pour l’utiliser, il met en jeu le système. »

© Morpho

Stricte réglementation française

Autre astreinte : les contraintes juridiques. « Le marché de la biométrie est en forte demande mais il est freiné en France par les réglementations de la Cnil [Commission nationale informatique et libertés, NDLR], indépendantes des avancées technologiques », confirme Alain Choukroun, DG de Zalix, une société basée à la Plaine-Saint-Denis (Sein-Saint-Denis) qui affiche un chiffre d’affaires d’environ 2 millions d’euros. Pour permettre à l’utilisateur de maîtriser ses données biométriques, un système de stockage du gabarit biométrique sur badge est mis en place dans certains contextes. « Mais l’utilisateur ne veut pas avoir de support contraignant en plus du système d’identification biométrique, explique Alain Choukroun. Un badge se perd, se vole. Un salarié qui arrive sans son badge ne peut accéder à l’entreprise et doit se rendre au poste de gestion pour se faire ré-enrôler. »

Les entreprises spécialisées dans l’identification biométrique regrettent cette position française trop ferme mais n’excluent pas une évolution positive du marché. Les recherches se concentrent notamment sur la reconnaissance faciale en temps réel, sur des systèmes de connexion bluetooth entre smartphones et têtes de lecture et sur l’élargissement des usages de la biométrie. « Pourquoi ne pas démarrer un véhicule ou un chariot élévateur avec ces systèmes. Cela permettrait de vérifier que l’ouvrier dispose des habilitations nécessaires », conclut Julien Véron d’Eden Innovations.

© Zalix

Évolution du cadre légal

Jusqu’à présent, la doctrine de la Cnil en matière de biométrie, élaborée à partir de 2006, se basait sur la distinction entre des caractéristiques biométriques dites « à traces » et « sans traces ». En fonction du type de biométrie utilisé, des exigences plus ou moins fortes s’appliquaient aux dispositifs mis en œuvre. Le 30 juin 2016, la Commission a adopté deux autorisations uniques qui encadrent désormais l’ensemble des dispositifs de contrôle d’accès biométrique sur les lieux de travail, quels que soient les types de biométrie utilisés. Elles distinguent les dispositifs biométriques permettant aux personnes de garder la maîtrise de leur gabarit biométrique (AU-052) et ceux ne garantissant pas cette maîtrise (AU-053).

Les organismes ont donc plusieurs obligations :

– justifier que la biométrie est pertinente en documentant leur besoin par rapport à un dispositif alternatif moins intrusif.

– privilégier les dispositifs permettant une maîtrise du gabarit par la personne concernée, afin de limiter le risque de détournement des données biométriques. La conservation du gabarit biométrique sur un support individuel détenu par la seule personne concernée lui garantit un tel contrôle. Une alternative consiste à stocker en base de données le gabarit sous une forme le rendant inutilisable sans intervention de la personne concernée. Par exemple, en lui confiant un secret nécessaire pour déchiffrer son gabarit.

– justifier et documenter la conservation des gabarits en base de données, en dernier recours et en contrepartie de mesures telles que le chiffrage de données lors de leurs transmissions, leur suppression en cas d’accès non autorisé, la formation des personnes habilitées à utiliser les matériels, le traçage des accès aux serveurs devront être prises.

Commentez