À l’heure où se développent les réseaux sans fil 5G, les équipements électroniques de sécurité-sûreté sont de plus en plus connectés. Dans la perspective de concevoir et mettre en œuvre un véritable système d'information (SI) dédié à la sûreté globale (SISG), où en sont les avancées concrètes en matière de sécurisation des systèmes de sécurité-sûreté ?

Barrières à infrarouge actif, câbles hyperfréquence, contrôle d’accès, radars, caméras thermiques, caméras vidéo, drones, robots patrouilleurs… les équipements électroniques de sécurité-sûreté sont de plus en plus connectés à un réseau informatique. Cependant, au même titre que les autres systèmes d’information qui innervent l’entreprise, le système d’information (SI) dédié à la sûreté globale (SISG) – lorsqu’il existe – constitue une cible de choix pour les cyberpirates. Qui plus est, à la différence des produits de sécurité-sûreté, la conception des réseaux SISG ne bénéficie pas encore d’une approche de ‘‘Security by Design’’. À l’heure où se développent les réseaux sans fil 5G, les SISG sont susceptibles de présenter d’importantes failles de sécurité. Comment gérer cette situation, sachant que de plus en plus de donneurs d’ordre imposent déjà leurs critères de sécurité ?

Le groupe de pirates Lizard Squad a transformé des milliers de caméras vidéo en un large Botnet pour lancer des attaques massives. © D.R.

Les réseaux des sous-traitants pas assez protégés

Une chose est sûre : l’attaquant n’hésitera pas à prendre le contrôle d’équipements électroniques de sécurité-sûreté pour remonter dans le SI général de l’entreprise. En témoigne la tactique du groupe de pirates Lizard Squad qui, dès 2016, a infecté plusieurs milliers de caméras de vidéosurveillance dans le monde pour les transformer en un large Botnet. À savoir un réseau de machines infectées servant à lancer des attaques massives. « À défaut de cloisonner le SI général et le SISG, l’attaquant peut mettre une usine à l’arrêt, soulève à l’occasion d’une conférence de l’AN2V Mathieu Delaplace, délégué à la sécurité numérique pour la région Auvergne-Rhône-Alpes à l’Agence nationale de la sécurité des systèmes d’information (ANSSI). Même lorsque le SI général et le SISG de l’organisation sont bien protégés, leurs sous-traitants ne le sont pas toujours. Du coup, l’attaquant pourra s’en prendre d’abord au sous-traitant pour remonter ensuite jusqu’à son donneur d’ordre. »

L’ANSSI préconise de mettre en place les conseils indiqués dans son guide Recommandations sur la sécurisation des systèmes de contrôle d’accès physique et de vidéoprotection. © ANSSI

ETSI EN 303 645 : la norme européenne des IoT

Sur ce terrain, l’ANSSI indique des contre-mesures à prendre d’urgence. À commencer l’adoption de la norme volontaire ETSI EN 303 645, portée par l’European Telecommunications Standards Institute (ETSI) dont les spécifications ont été publiées le 30 juin 2020. Première norme européenne sur la cybersécurité des équipements connectés, l’EN 303 645 définit treize exigences de cybersécurité. Par exemple, celle de ne pas utiliser de mots de passe universels par défaut, de mettre en place un moyen de gestion des rapports de vulnérabilité ou d’assurer la sécurité des données personnelles. Outre la recommandation de sécuriser les équipements connectés de sécurité-sûreté, Mathieu Delaplace invite aussi les intégrateurs et exploitants de SISG à sécuriser les installations de sécurité-sûreté ainsi que leurs propres SI. De même, il incite les clients des intégrateurs et exploitants de SISG à exiger la cybersécurité des installations du SISG et à cloisonner les réseaux (bureautiques, production, sécurité-sûreté). Enfin, l’ANSSI préconise de mettre en place les conseils indiqués dans son guide Recommandations sur la sécurisation des systèmes de contrôle d’accès physique et de vidéoprotection.

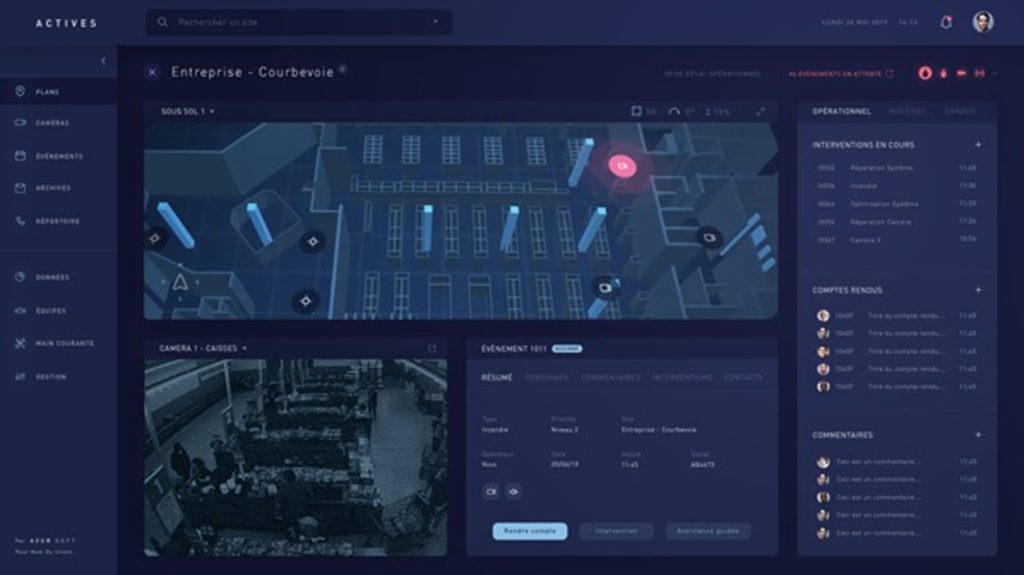

Azursoft édite des solutions de supervision, hypervision et de sécurité-santé au travail. © Azursoft

Certification : le sésame de la confiance

Pour leur part, comment les éditeurs prennent-ils en compte la cybersécurité de leurs solutions de sécurité-sûreté ? En témoigne Azursoft qui édite des solutions de supervision (Horus), hypervision (Active) et de sécurité-santé au travail (Alfatea). « Le continuum de sécurité constitue la base de la sécurité globale. Le continuum technologique en est le prolongement naturel. Il n’y a pas de sécurité sans cybersécurité », lance Christophe Bugeaud, directeur de l’innovation d’Azursoft. Autrement dit, ce concept innovant repose sur la continuité des technologies destinées à assurer la sécurité dans toutes ses dimensions (protéger les personnes, les biens, les immeubles) en associant sécurité privée et sécurité publique. Le tout étant orchestré via une plateforme unique. Par ailleurs, ces solutions logicielles sont à la fois interopérables et sécurisées. « Nous avons l’habitude d’être mis en test par nos clients pour prouver que nous sommes sécurisés », reprend Christophe Bugeaud. À cet égard, la société bénéficie du label CNIL Gouvernance RGPG ainsi que de la certification VDS 3534. Intéressant mais pas suffisant : « Nous sommes entrés dans le processus de Certification de sécurité de premier niveau (CSPN) de l’ANSSI pour notre superviseur Horus, confie le directeur de l’innovation d’Azursoft. C’est un travail assez complexe car la solution est assez ancienne. Il a donc fallu actualiser tous nos composants logiciels ainsi que nos environnements. Relativement frustrant, ce travail a néanmoins permis de rendre plus robuste le cœur de la solution. » Véritable sésame de la confiance numérique, nul doute que la démarche CSPN va procurer un avantage concurrentiel à l’entreprise qui va vouloir certifier ses autres produits. « En commençant par notre hyperviseur ‘‘Active’’ qui, plus récent, a été conçu en Security by Design », souligne Christophe Bugeaud.

Serenicity édite des solutions de supervision, hypervision et de sécurité-santé au travail. © Serenicity

Détecter la toxicité des flux

Pour sa part, la start-up stéphanoise Serenicity vise à détecter et bloquer les flux de données présumés ‘‘toxiques’’ qui circulent dans le système d’information. Créée en 2018, la jeune pousse dépose six brevets européens après deux ans de R&D et lève un million d’euros. « Une vingtaine de partenaires utilisent désormais nos produits et services de sécurité afin de protéger un parc de plus de 120 000 équipements », fait valoir Fabrice Koszyck, le PDG de l’entreprise qui industrialise la qualification de la menace, en automatise le blocage en temps réel, met en évidence les anomalies dans le paramétrage des équipements, fournit un taux de ‘‘cybertoxicité’’ des flux, nettoie les équipements ou les postes de travail contaminés… La formule semble faire recette puisque la start-up signe en 2021 une convention avec la Direction centrale de la police judiciaire (DCPJ) et obtient le label UBCom permettant d’exercer en Suisse. Aujourd’hui, elle compte parmi ses références clients le CERT-FR, Bpifrance, le ministère de l’Intérieur et le Système de défense, d’information et de sécurisation des territoires numériques (SDIS-TN).

Erick Haehnsen

2 commentaires

Cédric

- il y a 2 annéesBonjour

La cartographie CYBERMAP est de Serenicity pas d’Azure comme spécifié dans la légende 🙂

AdminREF

- il y a 2 annéesBonjour, merci pour la précision. La correction a été effectuée !